|

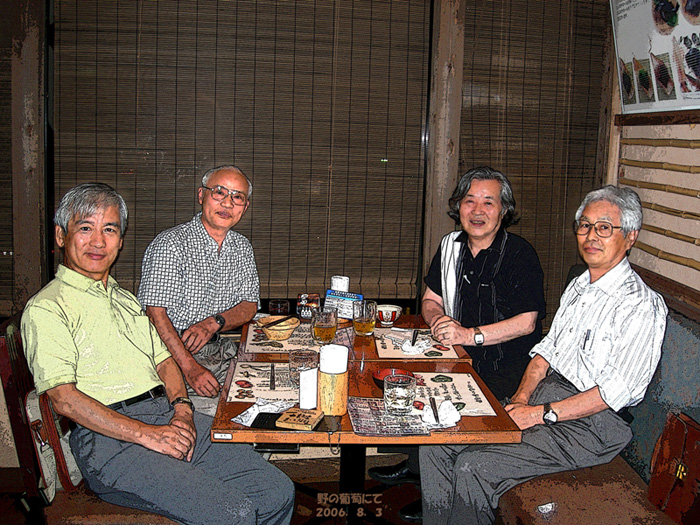

sample-x1.jpg (242KB) |

|

|

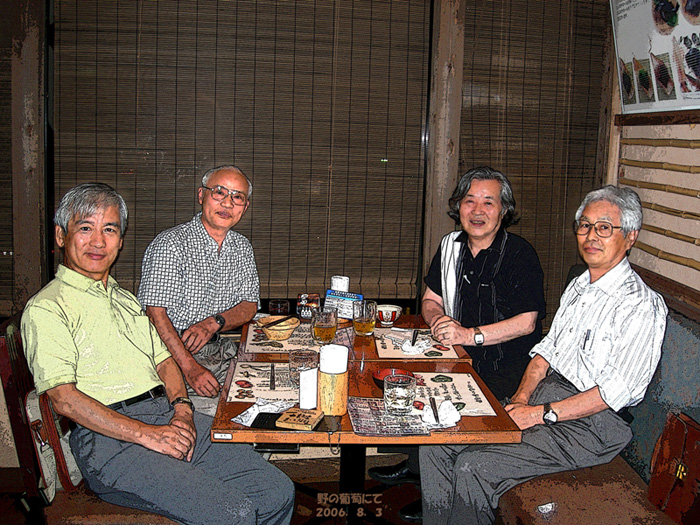

sample-x2.jpg (161KB) * |

|

| sample-x3.jpg (43KB) |

|

| sample-x4.jpg (32KB) |

|

Steganography と Steganalysis

KIT ステガノグラフィ研究グループ

<埋込みプログラム開発者と Steganalyst の関係>

Steganography に関連する技術分野としては、埋込み/抽出だけでなく、与えられた画像や音楽データを分析して、その中に秘密データが隠されているかどうかを判定する "steganalysis (ステガナリシス)"という分野もあります。

この steganalysis が目指しているのは、簡単に言えば、Web上やインターネット通信に使われる画像や音楽データの中から、(テロリストが仕組んだ)不審なファイルを見つけ出し、犯罪防止に役立てようとするものです。実際 、このテーマは学術的な国際会議でもよく取り上げられ、情報セキュリティ関係者の興味を駆り立てています。そして、既にそのような技術を実用化したとする 「ステガノグラフィ検出ソフト」も市販されています。

しかしながら、そのような steganalysis ソフトには常に素朴な疑問がつきまといます。「本当にそんなソフトが作れるのかなー」という疑問です。 実際のところ、「このプログラムを使えば 100% の確度で検出できます」と明言しているものはなく、何れも、「怪しそうです」と忠告するに止まっています。しかもその忠告の内容に「責任と持つ」とは表明されていません。 どの程度の確度で steganography の有無を検出できればソフトとしての価値が有るかは、ユーザ次第であり、画一的な基準はありません。しかし、インターネット上の膨大な画像・音楽データを対象とするものであれば、相当に高い確度で検出してくれるソフトでなければ 何の役にも立たないはずです。私たち(steganography 技術の開発者)としては、"現在、役に立つソフトは皆無である" と公言しています。ここでは、一例として、先ず或る市販ソフトによる steganalysis の結果を示します。

Steganography の埋込アルゴリズムは、公表されなかったり、たとえ埋込原理が公開されたとしても、実際の埋込アルゴリズムには膨大な多様性があり、その具体的なアルゴリズムは、プログラム開発者以外には分かるはずが 有りません。従って、steganalyst にとって、埋込方法が不明な状況で、何をどう分析して、ステガノグラフィを 「検出する」 のだろうか、という疑問が湧いて来るのです。

Steganalysis に関する殆どの学術論文は、或る具体的な埋込アルゴリズムを仮定して、「このアルゴリズムによってデータが埋め込まれた画像や音楽ファイルには、このような特徴が 現れるので、その特徴を突き止める "こんな手段が" が使えます」 と主張するものです。すなわち、「埋込方法が既知である」ことを前提にしているのです。しかし、そのような steganalysis の手段が公表されますと、埋込みプログラム開発者は、その裏をかくことが出来ます。すなわち、原理的な埋込み方法に少し手をを加えて steganalysis の裏をかくことが ある程度は可能なのです。 このように、原理的な埋込アルゴリズが分かっていたとしても、steganalysis は難しいのに、埋込方法が分からない場合の steganalysis は、実際には殆ど「お手上げ」なのです。

一方、 埋込みプログラム開発者の立場としては、「このプログラムは、○○アルゴリズムに基づいています」 と公言しておきながら、実は、全く別のアルゴリズムを使っていたとしても 、「企業秘密の範囲内」 として誰にも咎められることはありません。

埋込みプログラムの開発者と steganalyst との関係は、「互いに敵対する」 関係であり、両者は同一人物ではないはずです。しかし、もしも同一人物がいたとしたら、そのような人(会社)は、金儲けだけを目的とする "武器商人" として非難されるべきであり、そのような人(会社)が開発したソフトは全く信頼できません。 一般的に言えば、埋込みプログラム開発者の方が steganalyst よりも有利な立場にあり、両者の競争における主導権を握っていると言えます。

私たちのグループでは言わば "探偵ゲーム" を楽しんでいただくための Guess Which と言うページを作っています。 そこには16種類の画像を用意していますので、各画像が 「ステゴ画像であるか否か」 を見極めて判定し、その結果を是非お知らせ下さい。

<商用ソフトを利用した steganalysis 実験1>

以下では、steganalysis の商用ソフトの一例である、WetStone 社 から販売された Stego SuiteTM に含まれる ”Stego WatchTM ”プログラム(ステガノグラフィの自動検出プログラム) を用いて、 以下の16種の画像ファイルについて行った steganalysis の実験結果を示します。ファイル容量部分の右に * 印をつけたものだけが Qtech Hide & View によって "秘密データ" が埋め込まれている画像です。

なお、この検出テストは KITステガノグラフィ研究グループ 外の 或るIT技術者(Stego SuiteTM のユーザ)にお願いしたものです(2007年に実施)。テストに際しては、どの画像に埋込みがなされているかは一切知らせずに実験をしていただきました。検出結果とその評価は別のページにあります。

<Web上のソフトを利用した steganalysis 実験2>

こちらは、McAfeeが下記URLに提供しているオンラインsteganalysisプログラムを利用した実験(2022年に実施)で、対象は実験1と同じ画像です。検出結果とその評価は こちらにあります。

Steganography Analysis Tool | McAfee Downloads

Steganalysis 実験に使った16種の画像

|

sample-x1.jpg (242KB) |

|

|

sample-x2.jpg (161KB) * |

|

| sample-x3.jpg (43KB) |

|

| sample-x4.jpg (32KB) |

|

| sample-y1.png (711KB) |

|

| sample-y2.png (504KB) * |

|

| sample-y3.png (357KB) * |

|

| sample-y4.png (256KB) |

|

| sample-z1.png (258KB) * |

|

| sample-z2.png (204KB) |

|

| sample-z3.bmp (741KB) |

|

| sample-z4.bmp (701KB) |

|

| sample-z5.jpg (73KB) * |

|

| sample-z6.jpg (34KB) |

|

| sample-z7.jpg (58KB) |

|

| sample-z8.jpg (13KB) * |

|

(最終更新日: 2023 11, 08 河口英二)