デジタル時代におけるステガノグラフィの仕組み

(KIT ステガノグラフィ研究グループ)

<ステガノグラフィ技法とは>

秘密データは人目に触れないようにしなければなりません。そのためには、そのようなデータを暗号化しておけば秘密は漏れません。しかし、暗号化されたデータは却って人目につき易く、「そこに秘密がある」ことが明らかになります。従って、暗号化すれば秘密データは万全だとは言えません。

これとは異なる「ステガノグラフィ技術」とは以下のような技術のことです。

まず、ステガノグラフィには2種類のデータが関与します。一つは重要な秘密データそのものであり、もう一つはその重要なデータを「埋め込んで秘匿する」ための入れ物となるメディアデータ(画像や音声など)です。これは vessel, carrier, dummy データなどとも呼ばれます。すでに秘密データが埋め込まれている入れ物データは「ステゴデータ(stego data)」と呼ばれています。

秘密データを埋め込んだり、一度埋め込まれたデータを取り出すためには特別なプログラムと鍵データが必要です。

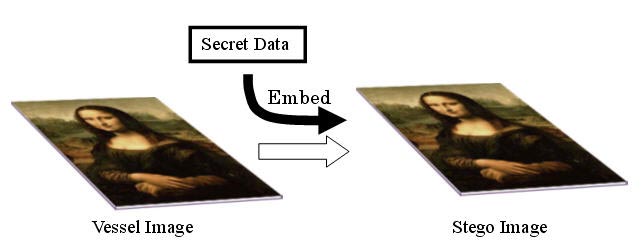

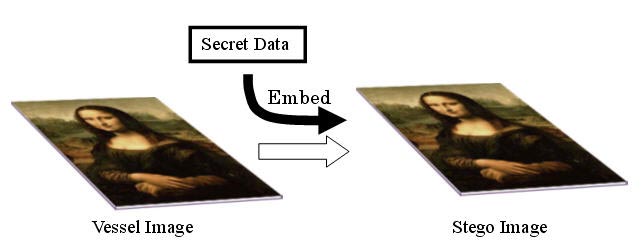

入れ物データとして良く使われるのは、赤、緑、青の色成分から成る 24ビットの「フルカラー画像」です。下の図は、ステガノグラフィの一般的な概念・仕組みを示すものです。この例は、モナリザという「ありふれた画像」の中に重要な秘密データ(secret data)を埋め込む状況を示したものです。

ステガノグラフィの概念

このように、ステガノグラフィ技術とは、大切な秘密情報を目立たないメディアデータの中に埋め込んで(実際には、置き換えて)、秘密の所在を見えなくする技術であり、埋め込まれた情報は非常に安全 です。具体的な埋め込み方法は様々ですが、ステゴデータを見てどの方法で埋め込まれたかを判定する方法はありません。ステガノグラフィは、「暗号化されたデータを埋め込む」ことも出来るわけですから、「暗号と協調できる技術である」と言えます。

ステガノグラフィで最も重要な点は、ステゴデータに「埋め込みの証拠」を残さない、ということです。言い換えれば、ステゴデータは埋め込み前のデータに限りなく似ていなければなりません。更に、ステガノグラフィの利用者は、埋め込み作業が終われば、埋め込み前の入れ物データを直ちに廃棄すべきです。すなわち、埋め込み前後のデータを 誰かが比較できる可能性を排除してしまうべきです。

それぞれの方式のどのステゴデータも、 また別の埋込における「入れ物データ(vessel data)」として再利用可能でなければなりません。もしそうでなければ 初めの埋込がオリジナルの入れ物データを本質的に変化させてしまったことになり、そのような埋込は "ステガノグラフィ" とは呼べません。すなわち、全ての vessel data は、どのようなステガノグラフィにおいても「繰り返し再利用」可能でなければならず、抽出されるのは「最後に埋め込んだ秘密データ」だけです。

さらに、埋め込み容量が大きいこともステガノグラフィの要件です。私達としては「画像データに埋め込む方法としては、未だBPCS方式が最良である」と確信しています。

<ファイル偽装とは>

一見、ステガノグラフィ技術のように見えて、実はこれとは全く異なる「ファイル偽装 (File Deception または File Camouflage) 」という "裏技"があります。

これは、多くのファイル形式には「規格外」の部分があり、「そこにはどのようなデータが存在しても構わない」という性質を利用して、秘匿にしたいデータを(暗号化して)そこに挿入する技法のことです。例えば、画像ファイルである「JPEG」形式や、音楽ファイルとして使われる「MPEG3」、或いは文書ファイルである「Word」ファイルなどの末尾には、どのようなデータが 付加されていても、(閲覧ソフトでの)見た目では本来の画像、音楽、文書と同じに見え(聞こえ)ます。

しかし、このような偽装は、画像サイズの割には異常に大きなファイルになったり、専門家には容易に見破られたりする危険性があり、正当な情報技術とは言えません。世の中にはこのような偽装技術もステガノグラフィと思っている人がいるかも知れませんが、これは誤りです。実際、「ステガノグラフィ」と銘打った市販ソフトの 大半は、このようなファイル偽装技術に基づいています。特に、「秘匿容量無制限」のような表示をしているソフト や、埋込後のファイルサイズが、ちょうど埋め込んだファイル分だけ増えるようなソフトは、明らかに偽装です。

(最終更新日: 2015, 01, 22 河口英二)